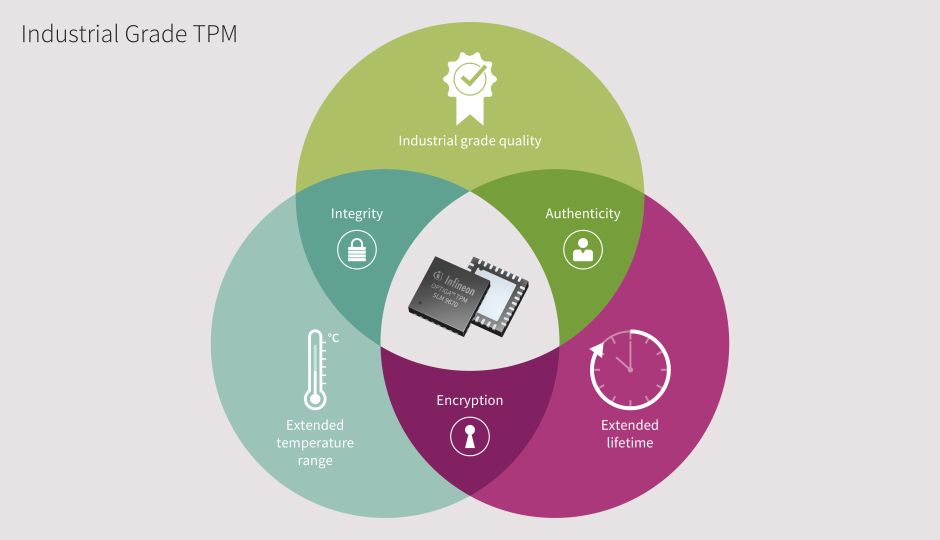

Bild 2: Das Optiga TPM SLM 9670 schützt die Geräteidentität und -integrität von Industrie-PCs, Server, Industriesteuerungen oder Edge-Gateways. Es kontrolliert den Zugriff auf sensible Daten an Schlüsselpositionen in der vernetzten und automatisierten Fabrik und an der Schnittstelle zur Cloud. (Bild: Infineon)

Die Smart Factory, die sich selbstständig weiterentwickelt, klingt noch ein wenig nach Zukunftsmusik. Hersteller von Komponenten und Geräten müssen Fertigungsanlagen allerdings schon heute so konzipieren, dass die Vision sich in die Realität umsetzen lässt. So sind bereits heute Funktionen integriert, die vorausschauende Wartung, Fernsteuerung und ferngesteuerte Software-Updates ermöglichen. Da dies in der Regel über eine Anbindung an das Internet erfolgt, ist die Rede vom Industrial Internet of Things (IIoT).

Doch Vernetzung bringt auch neue Sicherheitsherausforderungen mit sich: Malware, Manipulation, Sabotage, fehlerhafte Firmware-Updates und gefälschte Komponenten sind Beispiele für digitale Bedrohungen, die ganze Produktionslinien stoppen können. Darüber hinaus erfordert der Schutz von geistigem Eigentum und sensiblen Informationen maßgeschneiderte Lösungen. Rein Software-basierte Sicherheitsfunktionalitäten bieten häufig keinen ausreichenden Schutz gegen die vielen zunehmenden und immer vielfältigeren Angriffe. Sensible Informationen, geheime Schlüssel (Secrets) und die digitale Identität eines Geräts lassen sich am besten mit Hardware-basierter Sicherheit schützen: Mit der Integration von Sicherheitschips steigt nicht nur das Sicherheitsniveau für Geräte und Netzwerke in der Industrie, auch die Entwicklungskosten für gesicherte Industrieanwendungen sinken und die Produkte lassen sich schneller auf dem Markt anbieten.

IEC-62443: ein Standard für Cybersicherheit in der Industrie

Das IIoT – oder Industrie 4.0 – und intelligente Produktionsstätten basieren auf Vernetzung und Integration auf allen Ebenen – vom IT- zum OT-Netzwerk und den vernetzten Maschinen (M2M). Der hohe Grad an Vernetzung macht die Systeme jedoch anfällig für Angriffe, besonders von außen, da ein Fernzugriff möglich ist. Unternehmen müssen sich daher auf Cyberbedrohungen vorbereiten, um Anlageschäden oder Ausfallzeiten zu vermeiden.

Bild 1: Der Standard IEC-62443 für Sicherheit in der Industrie definiert fünf Sicherheitsstufen und deren Anforderungen. Infineon

In den letzten zehn Jahren haben Cyberangriffe auf industrielle Anlagen deutlich zugenommen. Die Industrie hat auf diese Bedrohungen reagiert und Standards geschaffen, die Endnutzer, Anlagenhersteller und Integratoren bei der Sicherung solcher Anlagen und der industriellen Netzwerke unterstützen. IEC-62443 wurde von den ISA99- und IEC-Komitees als internationaler Branchenstandard für Sicherheit in der Industrie entwickelt, um die Sicherheit, Verfügbarkeit, Integrität und Geheimhaltung von Daten der industriellen Komponenten und Systeme zu verbessern, die für Automatisierung und Steuerung in der Industrie zur Anwendung kommen (Bild 1).

IEC-62443 definiert fünf Sicherheitsstufen: von SL-0 (keine Sicherheit) bis SL-4 (resistent gegen Angriffe fremder Staaten). Für die höheren Sicherheitsstufen (das heißt Stufe 3 und 4) des Standards IEC-62443 ist Hardware-basierte Sicherheit beispielsweise für die Geräte-Authentifizierung, das Speichern der privaten und kritischen symmetrischen Schlüssel empfohlen. Durch das Speichern kritischer Daten auf einem dedizierten Sicherheitschip ist ein höherer Schutzgrad möglich, da der Chip sowohl logischen als auch physischen Angriffen besser widersteht.

Bei rein Software-basierten Methoden sind die Barrieren für logische Angriffe hingegen weitaus geringer: Angreifer könnten den Code analysieren, um Schwachstellen zu finden, und Exploits entwickeln, die die Sicherheit untergraben und beispielsweise die Geheimnisse extrahieren. Diese „gestohlenen Geheimnisse“ könnten Angreifer dann verwenden, um eine Komponente zu imitieren.

Das ist kritisch, denn man kann nur sehr schwer prüfen, ob es sich um das Original oder um eine Imitation mit einem gestohlenen und kopierten Schlüssel handelt. Man stelle sich eine solche Situation beispielsweise in der vorausschauenden Wartung vor. Hier gilt es vor allem riesige Datenmengen zu analysieren, um Indikationen für einen in Kürze zu erwartenden Geräteausfall zu erkennen. Stammen die Daten nicht von dem Original, sind sie nicht vertrauenswürdig und für die Analyse nicht verwertbar.

Der Standard IEC-62443-4-1 hat auf dieses Szenario reagiert: Er fordert, dass ein Produktanbieter, der extern bereitgestellte Komponenten wie Sicherheitschips verwendet, die Sicherheitsrisiken dieser Komponenten mithilfe eines definierten Prozesses ermitteln und kontrollieren muss. Darüber hinaus muss er in der Lage sein, den Grad der Sicherheitsüberprüfung und -validierung der Komponente zu ermitteln. Zertifizierte Sicherheitschips wie das Optiga Trusted Platform Module (TPM) von Infineon erfüllen diese Anforderungen. Sie sind von unabhängigen Sicherheitsprüflabors gemäß dem Common-Criteria-Schutzprofil für IT-Produkte evaluiert und von Behörden wie dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zertifiziert. Die Zertifikate sind auf der Common-Criteria-Website zu finden und bestätigen die Einhaltung der Anforderungen für das Schutzprofil.

Anwendungsfälle zur Absicherung von industriellen Netzwerken

Bild 2: Das Optiga TPM SLM 9670 schützt die Geräteidentität und -integrität von Industrie-PCs, Server, Industriesteuerungen oder Edge-Gateways. Es kontrolliert den Zugriff auf sensible Daten an Schlüsselpositionen in der vernetzten und automatisierten Fabrik und an der Schnittstelle zur Cloud. Infineon

Sicherheitsmaßnahmen müssen die gesamte industrielle Infrastruktur einschließlich der Komponenten (zum Beispiel SPS, IPCs, RTU, HMI), Gateways, Router und Server abdecken. Welche typischen Anwendungsfälle in der industriellen Infrastruktur erfordern nun Hardware-basierte Sicherheit? Vorausschauende Wartung (Predictive Maintenance) und Fernwartung (Remote Maintenance) mit zugehörigem Monitoring, Diagnose und Services sind ein wichtiges Thema.

Andere relevante und kritische Anwendungen in intelligenten Fertigungsstätten sind das bereits erwähnte Erkennen von Fälschungen, der Schutz des geistigen Eigentums oder auch der Schutz von Software-Upgrades. Voraussetzung für die vorbeugende Wartung und Fernsteuerung ist die verlässliche Geräte-Authentifizierung. Gesicherte digitale Identitäten von Maschinen sind die Grundlage für den Schutz des elektronischen Datenaustauschs und den Aufbau eines sicheren Kommunikationskanals, zum Beispiel von der Industriesteuerung zur Cloud. Die hierfür verwendeten geheimen Schlüssel benötigen während des gesamten Lebenszyklus des Produkts angemessenen Schutz. Sicherheitschips fungieren hier als Tresor und bieten den höchsten Schutz.

Zu den häufigsten Angriffsszenarien auf industrielle Netzwerke gehören neben gefälschten Geräte-IDs auch das Abhören von Daten und Befehlen sowie aktive Angriffe auf Netzwerke, die versuchen, Datenpakete einzuspeisen und Operationen zu unterbrechen. Um solche Angriffe zu identifizieren, hilft eine Authentifizierung mithilfe von Sicherheitschips: damit lassen sich die Geräte-ID und die Datenquelle eindeutig beweisen.

Ein weiteres wichtiges Thema sind gesicherte Software-Updates, mit denen sich Schwachstellen beseitigen oder neue Funktionen hinzufügen lassen. Hierbei ist zu überprüfen, auf welchem Gerät welche Software installiert werden darf und ob das Gerät über die richtigen Lizenzen verfügt. Es ist wichtig, das System vor Angreifern, die den Software-Update-Mechanismus zur Installation ihrer eigenen Schadsoftware verwenden könnten, zu schützen. Außerdem ist es notwendig,das Software-Update so auszustatten, dass überprüfbar ist, ob das Update von einer vertrauenswürdigen Quelle stammt und unverändert ist. Weiterhin ist es auch sinnvoll, Updates verschlüsselt zu übertragen. Sicherheitschips übernehmen hier eine zentrale Funktion – sie schützen Kryptographieschlüssel zum Entschlüsseln des Update-Pakets.

Trusted Computing in industriellen Anwendungen

Ein Trusted Platform Module (TPM) stellt eine standardisierte und zertifizierte Grundlage für gesicherte Komponenten und Computerplattformen dar. Es schützt Schlüssel und andere sicherheitskritische Daten in einem diskreten (das heißt von der Haupt-CPU getrennten) Sicherheitschip und führt kritische Sicherheitsvorgänge auf seinen eigenen, geschützten Ressourcen aus. Es kann mit der Haupt-CPU kommunizieren – dem Prozessor, auf dem die Anwendung ausgeführt wird. Die Hardware des TPM ist ein Sicherheits-Mikrocontroller mit eigener CPU, eigenem Speicher und Krypto-Koprozessoren, die sicherheitskritische Vorgänge übernehmen und sicherheitskritische Daten (zum Beispiel Schlüssel) speichern. Logische Angriffe, zum Beispiel auf Schwachstellen der Firmware, zielen häufig darauf ab, Schlüssel zu manipulieren, zu stehlen oder zu kopieren. TPMs sind so ausgelegt, dass sie solchen Angriffen widerstehen und Schlüssel und andere sicherheitskritische Daten sowohl vor logischen als auch physischen Angriffen schützen.

Darüber hinaus können Gerätehersteller durch den Einsatz von Sicherheitshardware Kosten und Aufwand senken. Um die Geräte-ID und die geheimen Schlüssel einzufügen ist es weder nötig, geschützte und geprüfte Fertigungsumgebungen einzurichten, noch Herstellungsprozesse zu ändern. Entwickler können sich auf das TPM als effektiv gesicherten Schlüsselspeicher verlassen und müssen diesen nicht selbst entwickeln.

Komplette und dedizierte Produktfamilie

Die gesamte Optiga-Produktfamilie umfasst verschiedene Sicherheitschips mit Kernfunktionen zur Absicherung von Geräten und Embedded-Systemen, von der einseitigen Authentifizierung bis zum flexiblen, vollwertigen standardisierten Sicherheitsbaustein, der für verschiedene Marktsegmente geeignet ist. Mit dem Optiga TPM SLM 9670 Chip bietet Infineon eine Sicherheitslösung speziell für industrielle Anwendungen (Bild 2 und 3). Das TPM SLM 9670 adressiert die gesamte Infrastruktur von Industrieanwendungen wie Komponenten, Mensch-Maschine-Schnittstellen, Gateways/Router und Server. Der zertifizierte und standardisierte Sicherheitschip schützt die für eine starke digitale Geräte-ID- und Geräteauthentifizierung verwendeten Geheimnisse, sodass sich überprüfen lässt, ob die zugehörigen Daten zur richtigen Maschine gehören. Auch zur Geheimhaltung der Daten und zum Schutz geistigen Eigentums sind Funktionen bereitgestellt. Der einsatzfertige Sicherheitsbaustein enthält dedizierte und optimierte Funktionen zum Schutz von industriellen Geräten und Systemen, einschließlich Software und Software-Updates.

Um den Anforderungen in der Industrie gerecht zu werden, ist das neue SLM 9670 (Bild 4) für den erweiterten Temperaturbereich (-40 °C bis +105 °C) optimiert und bietet zugleich eine höhere Lebensdauer (20 Jahre), eine erweiterte Produktverfügbarkeit für die Entwicklungszyklen in der Industrie, erhöhte Zuverlässigkeit und Industriequalität. Wie die anderen Mitglieder der Optiga-TPM-Familie basiert der Chip auf einem Mikrocontroller mit Hardware-Sicherheitstechnologie. Das SLM 9670 übertrifft die Qualifikationen von Standard-TPMs und erfüllt die Anforderungen des Branchenstandards JEDEC JESD47.

Darüber hinaus bietet die Sicherheitslösung wichtige kryptografische Operationen, einschließlich der Erzeugung und Verifizierung von Schlüsseln und Signaturen und unterstützt kryptografische Algorithmen wie den RSA-2048, den ECC-256 oder den SHA-256.

Verfügbarkeit

TPMs basieren auf einem offenen, herstellerneutralen, globalen Industriestandard, den die Trusted-Computing-Group (TCG) entwickelt hat. Die wichtigsten Betriebssysteme wie Microsoft Windows 10, Linux oder VxWorks unterstützen daher Optiga TPM mit Plug&Play-Funktionalität. Darüber hinaus steht eine breite Auswahl an Software, beispielsweise Bibliotheken und Anwendungen sowohl als Open Source als auch von kommerziellen Sicherheitsexperten und Branchenführern zur Verfügung.

Das SLM 9670 ist kompatibel zum TPM-2.0-Standard der TCG. Bisherige Designs mit dem Optiga TPM SLB 9670 (TPM 2.0) lassen sich problemlos für den Optiga SLM 9670 nachrüsten. Peripheriefunktionen wie ein Zufallszahlengenerator (TRNG) erhöhen das Sicherheitsniveau des Systems. Die Hardware-Sicherheitstechnologie mit interner Speicher- und Busverschlüsselung, Abschirmung und Security-Peripherals wie Sensoren bieten einen robusten Schutz vor physischen und logischen Angriffen.

(aok)